M1-R5 IT Tools & Network Basics Long Question with Answer

January 2021

Part Two

(Answer any Four Questions)

Q.5.

(A) सोशल नेटवर्किंग साइट्स के लाभ और हानियाँ क्या हैं? सोशल नेटवर्किंग साइट के दो उदाहरण दें ?

What are advantages and disadvantages of social networking sites? Give two examples of social Networking site.

Ans.

सोशल नेटवर्किंग के लाभ

- विद्यार्थियों के आपस में मेलजोल के लिए लाभदायक है यह विद्यार्थियों की क्रिएटिविटी बढ़ाने में मदद करता है।

- यह लोगों को आपस में जोड़ने व उन्हें कनेक्ट करने का कार्य करती है यह किसी के विचारों का आदान प्रदान पिक्चर शेयर करने में भी मदद करता है।

- सोशल नेटवर्किंग के माध्यम से आप आप बस एक फ्रेंड रिक्वेस्ट को एक्सेप्ट करते ही एक नयी दोस्ती का डोर शुरू हो जाता है।

- यह सेवाएं मार्केटिंग करने के लिए काम आती है यहां पर अन्य वेब साइटों के विज्ञापन भी प्रदर्शित होते हैं।

- यह सेवाएं केवल मनोरंजन के लिए ही नहीं अपितु इसके द्वारा हम कैंपस ड्राइव की सूचना भी प्राप्त कर सकते हैं।

- विद्यार्थी इनके द्वारा इंटरप्रेन्योर एवं कारपोरेट व्यक्तियों से भी ज्ञान प्राप्त कर सकते हैं।

Advantages of Social Network

- It is beneficial for students to interact with each other; it helps in increasing the creativity of the students.

- It works to connect and connect people; it also helps in exchanging someone’s thoughts and sharing pictures.

- Through social networking, as soon as you accept a friend request, the door of a new friendship starts.

- These services are used for marketing, where advertisements of other web sites are also displayed.

- These services are not only for entertainment, but through this we can also get information about campus drives.

- Students can also get knowledge from entrepreneurs and corporate persons through them.

सोशल नेटवर्किंग के नुकसान:-

- अपने पर्सनल डाटा और जो भी गुप्त जानकारी है उनको आसानी से हैक कर लिया जाता है । इसका नुकसान लोगो को बहुत उठाना पड़ता है, क्योंकि व्यक्ति की पर्सनल इंफॉर्मेशन को हैक करना एक चोरी का काम है। कई बार देखा और सुना गया है कि लोगों के टि्वटर, फेसबुक अकाउंट हैक हो जाते हैं।

- एक रिपोर्ट के अनुसार पता चला है की अधिकांश बच्चे साइबर हमले के शिकार होते जा रहे है। इसका मुख्य कारण है कि आजकल लोग अपने खुद के नीचे जाने वाले व्यक्तियों से ज्यादा अनजान लोगों पर ट्रस्ट करते हैं।

- सोशल मीडिया की यह आदत बहुत बुरी होती है इस आदत के शिकार ज्यादातर बच्चे और युवा वर्ग होते हैं क्योंकि वह पूरी तरह सोशल मीडिया में इतने एडिक्ट हो जाते हैं कि उन्हें अपने खाने-पीने सोने का पता ही नहीं होता है इसीलिए सोशल मीडिया की लत एक बार लगने के बाद में छुड़ा पाना बहुत मुश्किल होता है।

- सोशल मीडिया एक ऐसा प्लेटफॉर्म है, जिसके माध्यम से इस प्लेटफार्म से लोगों में हिंसक प्रवृत्ति पैदा कर देते हैं इससे लोगों की प्रतिष्ठा को आसानी से बर्बाद किया जा सकता है इसी तरह से खराब प्रतिष्ठा के कारण लोगों को अपने व्यवसाय उसे भी बहुत नुकसान उठाना पड़ जाता है।

Disadvantages of Social Network

- Your personal data and whatever secret information is there, they are easily hacked. People have to bear the loss a lot, because hacking a person’s personal information is a theft work. It has been seen and heard many times that people’s Twitter, Facebook accounts get hacked.

- According to a report, it has been learned that most of the children are becoming victims of cyber attacks. The main reason for this is that nowadays people trust more unknown people than the people who go down on their own.

- This habit of social media is very bad, mostly children and youth are the victims of this habit because they become so addicted in social media that they do not even know about their food and sleep, that is why social media addiction. Once applied, it is very difficult to get rid of.

- Social media is such a platform, through which people create violent tendencies from this platform, it can easily ruin the reputation of the people, similarly due to bad reputation people have to suffer a lot in their business. goes.

सोशल नेटवर्किंग साइट के दो उदाहरण

वर्तमान में फेसबुक, यूट्यूब, बहुत ज्यादा लोकप्रिय हैं।

(B) अंतर्निहित डिस्क प्रबंधन टूल के उपयोग से विंडोज में डिस्क पार्टीशन्स का प्रंबध कैसे करते हैं?

How to manage disk partitions on windows using inbuilt disk management tool?

Ans

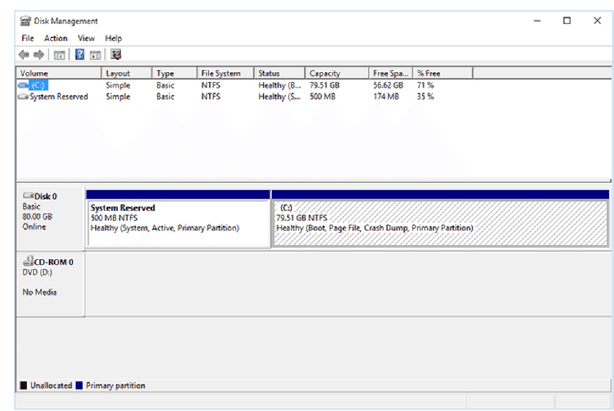

डिस्क प्रबंधन माइक्रोसॉफ्ट प्रबंधन कंसोल का एक विस्तार है जो विंडोज द्वारा मान्यता प्राप्त डिस्क-आधारित हार्डवेयर के पूर्ण प्रबंधन की अनुमति देता है।

डिस्क प्रबंधन का उपयोग कंप्यूटर में स्थापित ड्राइव को प्रबंधित करने के लिए किया जाता है – जैसे हार्ड डिस्क ड्राइव (आंतरिक और बाहरी ), ऑप्टिकल डिस्क ड्राइव , और फ्लैश ड्राइव । इसका उपयोग विभाजन विभाजन , प्रारूप ड्राइव, ड्राइव अक्षरों को असाइन करने के लिए और बहुत कुछ के लिए किया जा सकता है।

डिस्क प्रबंधन को कमांड प्रॉम्प्ट या विंडोज़ में एक और कमांड लाइन इंटरफेस के माध्यम से diskmgmt.msc निष्पादित करके भी शुरू किया जा सकता है।

डिस्क प्रबंधन में दो मुख्य खंड हैं – एक शीर्ष और नीचे:

- डिस्क प्रबंधन के शीर्ष खंड में सभी विभाजनों की एक सूची है, स्वरूपित या नहीं, जो कि विंडोज पहचानता है।

- डिस्क प्रबंधन के निचले भाग में कंप्यूटर में स्थापित भौतिक ड्राइव का आलेखीय प्रतिनिधित्व होता है।

ड्राइव या विभाजन पर कुछ क्रियाएं करने से उन्हें विंडोज़ के लिए उपलब्ध या अनुपलब्ध बना दिया जाता है।

(C) अंतर बताएँ: LAN, WAN, MAN

Differentiate: LAN, WAN, MAN

| LAN | WAN | MAN |

| LAN stands for local area network. | WAN stands for wide area network. | MAN stands for metropolitan area network. |

| Operates in small areas such as the same building or campus. | Operates in larger areas such as country or continent. | Operates in large areas such as a city. |

| LAN’s ownership is private. | While WAN also might not be owned by one organization. | MAN’s ownership can be private or public. |

| The transmission speed of a LAN is high. | Whereas the transmission speed of a WAN is low. | While the transmission speed of a MAN is average. |

| The propagation delay is short in a LAN. | Whereas, there is a long propagation delay in a WAN. | There is a moderate propagation delay in a MAN. |

| There is less congestion in LAN. | Whereas there is more congestion than MAN in WAN. | While there is more congestion in MAN. |

| LAN’s design and maintenance are easy. | Whereas WAN’s design and maintenance are also difficult than LAN as well MAN. | While MAN’s design and maintenance are difficult than LAN. |

| There is more fault tolerance in LAN. | In WAN, there is also less fault tolerance. | While there is less fault tolerance. |

| LAN | WAN | MAN |

| LAN का फुल फॉर्म लोकल एरिया नेटवर्क । | WAN का फुल फॉर्म वाइड एरिया नेटवर्क । | MAN का फुल फॉर्म मेट्रो पोलीटन एरिया नेटवर्क । |

| एक ही भवन या परिसर जैसे छोटे क्षेत्रों में संचालित होता है। | देश या महाद्वीप जैसे बड़े क्षेत्रों में संचालित होता है। | एक शहर जैसे बड़े क्षेत्रों में काम करता है। |

| LAN का स्वामित्व निजी है। | जबकि WAN का स्वामित्व भी एक संगठन के पास नहीं हो सकता है। | MAN का स्वामित्व निजी या सार्वजनिक हो सकता है। |

| LAN की संचरण गति उच्च होती है। | जबकि WAN की ट्रांसमिशन स्पीड कम होती है। | जबकि एक MAN की ट्रांसमिशन स्पीड औसत होती है। |

| LAN में प्रसार विलंब कम होता है। | जबकि, WAN में लंबे समय तक प्रसार विलंब होता है। | एक MAN में मध्यम प्रसार विलंब होता है। |

| LAN में कंजेशन कम होता है। | जबकि WAN में MAN से ज्यादा कंजेशन होता है। | जबकि MAN में कंजेशन ज्यादा होता है। |

| LAN का डिज़ाइन और रखरखाव आसान है। | जबकि LAN के साथ-साथ MAN की तुलना में WAN का डिज़ाइन और रखरखाव भी कठिन होता है। | जबकि LAN की तुलना में MAN का डिज़ाइन और रखरखाव कठिन होता है। |

| LAN में फॉल्ट टॉलरेंस अधिक होता है। | WAN में फॉल्ट टॉलरेंस भी कम होता है। | जबकि फॉल्ट टॉलरेंस कम होता है। |

Q.6.

(A) निम्नलिखित वित्तीय शब्दों की परिभाषा दें:

Define the following financial terms

(i) क्रेडिट और डेबिट कार्ड Credit and Debit Card

(ii) यू.पी.आई. UPI

(iii) पी.ओ.एस. Pos

(i) Credit Card

A credit card is a card issued by a financial institution, typically a bank, and it enables the cardholder to borrow funds from that institution. Cardholders agree to pay the money back with interest, according to the institution’s terms. Credit cards are issued in the following variety of categories:

एक क्रेडिट कार्ड एक वित्तीय संस्थान द्वारा जारी किया गया एक कार्ड है, आमतौर पर एक बैंक, और यह कार्डधारक को उस संस्थान से धन उधार लेने में सक्षम बनाता है। कार्डधारक संस्था की शर्तों के अनुसार, ब्याज सहित पैसे वापस करने के लिए सहमत हैं। क्रेडिट कार्ड निम्नलिखित प्रकार की श्रेणियों में जारी किए जाते हैं:

Debit Card

A debit card is a payment card that makes payments by deducting money directly from a consumer’s checking account, rather than on loan from a bank. Debit cards offer the convenience of credit cards and many of the same consumer protections when issued by major payment processors such as Visa or MasterCard.

डेबिट कार्ड एक भुगतान कार्ड है जो किसी बैंक से ऋण के बजाय सीधे उपभोक्ता के चेकिंग खाते से पैसे काटकर भुगतान करता है। जब वीज़ा या मास्टरकार्ड जैसे प्रमुख भुगतान प्रोसेसर द्वारा जारी किए जाते हैं तो डेबिट कार्ड क्रेडिट कार्ड की सुविधा और समान उपभोक्ता सुरक्षा प्रदान करते हैं।

(ii) Unified Payment Interface (UPI)

A Unified Payment Interface (UPI) is a Smartphone application that allows users to transfer money between bank accounts. It is a single-window mobile payment system developed by the National Payments Corporation of India (NPCI). It eliminates the need to enter bank details or other sensitive information each time a customer initiates a transaction.

यूनिफाइड पेमेंट इंटरफेस (यूपीआई) एक स्मार्टफोन एप्लिकेशन है जो उपयोगकर्ताओं को बैंक खातों के बीच पैसे ट्रांसफर करने की अनुमति देता है। यह भारतीय राष्ट्रीय भुगतान निगम (NPCI) द्वारा विकसित एक सिंगल-विंडो मोबाइल भुगतान प्रणाली है। यह हर बार ग्राहक द्वारा लेनदेन शुरू करने पर बैंक विवरण या अन्य संवेदनशील जानकारी दर्ज करने की आवश्यकता को समाप्त करता है।

(iii) Point of Sale (POS)

Point of sale (POS), a critical piece of a point of purchase, refers to the place where a customer executes the payment for goods or services and where sales taxes may become payable. It can be in a physical store, where POS terminals and systems are used to process card payments or a virtual sales point such as a computer or mobile electronic device.

प्वाइंट ऑफ सेल (पीओएस), खरीद के बिंदु का एक महत्वपूर्ण टुकड़ा, उस स्थान को संदर्भित करता है जहां ग्राहक वस्तुओं या सेवाओं के लिए भुगतान करता है और जहां बिक्री कर देय हो सकता है। यह एक भौतिक स्टोर में हो सकता है, जहां पीओएस टर्मिनल और सिस्टम का उपयोग कार्ड भुगतान या वर्चुअल बिक्री बिंदु जैसे कंप्यूटर या मोबाइल इलेक्ट्रॉनिक डिवाइस को संसाधित करने के लिए किया जाता है।

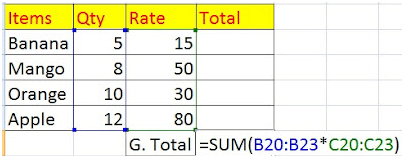

(B) स्पेडसीट में एक ऐरे फॉर्मूला क्या है? उपयुक्त डेटा लेकर, डेटा की सारणी पर सम ऑपरेशनकी व्याख्या करें।

What is an array formula in Spreadsheet? By taking suitable data, explain sum operation on array of data.

Array Formula किसी अन्य Formula के साथ मिलकर उस Formula को Advance बनता है। यह Formula सभी Multiple Range पर एक साथ काम करता है जिन पर हमें दो या दो से अधिक Formulas का प्रयोग करना पड़ता है. इसे हम एक Example की सहायता से समझते है।

(C) ई-मेल करने के लिए स्टेप्स लिखें। ई-मेल आईडी क्या है और ई-मेल में उसका क्या उपयोग

Write steps to do E-mail. What are Email ID and its uses in E-Mail?

ई-मेल करने के लिए स्टेप्स

1.सबसे पहले जीमेल डॉटकॉम में लॉग इन करे

ईमेल भेजने के लिए सबसे पहले आपको जीमेल डॉटकॉम की वेबसाइट को ओपन करे उसके बाद आपको इसके अन्दर जीमेल की आईडी और पासवर्ड डाल के लॉग इन करना है।

2. अब कंपोज़ Compose) पे क्लिक करे

जैसे ही आप अपने ईमेल आईडी और पासवर्ड की मदद से लॉग इन करते है तो आपको आपका ईमेल अकाउंट सामने दिख जायेगा उसके बाद लेफ्ट हैण्ड साइड में आपको कंपोज़ (Compose) का आप्शन दिखाई देगा आपको उस पर क्लिक करना है।

3. अब ईमेल आईडी डाले जिसको भेजना है और अपना मेसेज

जैसे ही आप कंपोज़ में क्लिक करते है तो आपको राईट साइड में न्यू मेसेज (New Message) का बॉक्स दिखाई देगा उसके अन्दर आपको एक आप्शन To का दिखाई देगा यहाँ पे आपको उस व्यक्ति का ईमेल आईडी (Email id) डालना है जिसे आप ईमेल भेजना चाहते है फिर उसके बाद सब्जेक्ट (Subject) आप्शन आपको को मिलेगा तो इसके अन्दर आपको सब्जेक्ट लिखना है की आपका ईमेल (email)किस लिए है इस बक्स के अन्दर आप कुछ भी लिख सकते है या फिर आप चाहे तो इसे खाली भी छोड़ सकते है सब कुछ लिखने के बाद अब आपको इस ईमेल (email) को भेजना है तो आपको मेसेज के नीचे एक बड़ा से सेंड (Send) का आप्शन दिखाई दे रहा होगा तो आपको बस सेंड पे क्लिक करना है और आपका मेसेज सेंड हो जायेगा।

ई-मेल में उसका उपयोग

Email इलेक्ट्रॉनिक डिवाइसों द्वारा किसी नेटवर्क (इंटरनेट) के जरिए संदेश भेजने-प्राप्त करने का एक साधन है. Email का मतलब Electronic Mail होता है। कार्यालयों, अदालतों, स्कूलों, कॉलेजों आदि जगहों पर Email को सूचना भेजने तथा प्राप्त करने का आधिकारीक तरीका बना लिया गया है।

Q.7.

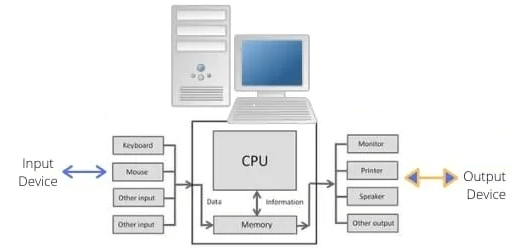

(A) कंप्यूटर सिस्टम का एक आंतरिक आरेख तैयार करें तथा विभिन्न घटकों के उपयोग की संक्षेप में व्याख्या करें।

Draw an internal diagram of computer system and explain in brief the application of various components.

Block Diagram of Computer:

Computer system अपनी processing के लिए निम्न प्रकार के component का उपयोग करता हे।

- Input

- Output

- CPU

- Memory

- Computer के उपरोक्त सभी component एक दुसरे से wires के माध्यम से connect होते है।

- wires के इस समूह को Bus कहा जाता है

- जो electronic signal को transfer करने का कार्य करती है।

- यह electronic signal Digital pulses के रूप में High voltage या low voltage के सिंद्धांत पर कार्य करते है।

- Digital pulses के अनुसार High voltage को 1 से और low voltage को 0 से प्रदर्शित किया जाता है।

- इस प्रकार computer system की working को उसके विभिनन component की सहायता से समझा जा सकता है।

(B) लिब्रे ऑफिस प्रोग्राम्स में ऑटोमेटिक स्पेल्लिंग चेकिंग और ऑटोमेटिक ग्रामर चेकिंग को कैसे बंद और सक्रिय करते हैं?

How to turn off and activate automatic spelling checking and automatic grammar checking in Libra Office programs?

ANS.

The spell check starts at the current cursor position, or at the beginning of the text selection.

Click in the document, or select the text that you want to check.

Choose Tools – Spelling and Grammar.

When a possible spelling error is encountered, the Spell check dialog opens and LibreOffice offers some suggested corrections.

Do one of the following:

To accept a correction, click the suggestion, and then click Change.

Edit the sentence in the upper text box, and then click Change.

To add the unknown word to a user-defined dictionary, click Add.

Q.8. किन्हीं तीन पर संक्षिप्त टिप्पणियाँ लिखे: Write Short notes on any three.

(A) वर्चुअल रियालिटी Virtual Reality

Virtual reality एक ऐसा कृत्रिम वातावरण जो सॉफ़्टवेयर के मदद से बनाया गया है। इसके साथ ये उपयोगकर्ता को इस तरह प्रस्तुत किया गया जाता है जो कि उपयोगकर्ता को उसके असली होने के लिए प्रेरित करता है। यानी की उपयोगकर्ता को ये बिलकुल ही आसानी से विश्वास हो जाता है की वो जो देख, सुन और महसूस कर रहा है वो सच में महजूद है।

Virtual Reality दो शब्दों का समाहार है ‘virtual’ और ‘reality’. जहाँ ‘virtual’ का अर्थ है near (पास) और reality का अर्थ है ऐसा experience जो हम human beings महसूस करते हैं Virtual reality (VR) एक प्रकार का ऐसा अनुभव है जिसे की केवल computers और hardware की मदद से ही experience किया जाता है. एक ऐसा believable, interactive 3D computer-created world होता है जिसे की आप दोनों mentally और physically महसूस कर सकते हैं।

वो इसे वास्तविक वातावरण के रूप में स्वीकार करता है। कम्प्यूटर हार्ड्वेर और सॉफ़्ट्वेर के मदद से मानो एक पूरी तरह से असली वाला वातावरण बना दिया जाता है। लेकिन असल में यह बस एक काल्पनिक वातावरण ही होता है।

(B) इंटरनेट ऑफ थिंग्स Internet of Things

कंप्यूटर और इंटरनेट ऐसी चीज है जिसके बारे में हर किसी ने सुना होगा और इनका इस्तेमाल भी कभी ना कभी किया होगा वहीं कंप्यूटर और इंटरनेट के साथ कई तरह की चीजें जुड़ी हुई होती हैं, जिनका हम इस्तेमाल तो करते हैं लेकिन उनके बारे में हमे पता नहीं होता है टेक्नोलॉजी के क्षेत्र में कई तरह की चीजों का निर्माण आए दिन हो रहा है, जिससे की नई तरह की तकनीक बाजार में आ रही हैं और इन्हीं तकनीकों में से एक तकनीक ‘इंटरनेट ऑफ थिंग्स’ है इस शब्द का जिक्र काफी जगहों पर हो रहा है लेकिन क्या आपको पता है कि इंटरनेट ऑफ थिंग्स का मतलब क्या है, आखिर इंटरनेट ऑफ थिंग्स किसे कहते हैं ?

इंटरनेट ऑफ थिंग्स के जरिए कई प्रकार के प्रौद्योगिकियों और उपकरणों को एक साथ जोड़ा जा सकता है इंटरनेट ऑफ थिंग्स नेटवर्किंग के विकास की बड़ी सफलता है। इस तकनीक का इस्तेमाल सभी गैजेट्स और इलेक्ट्रॉनिक उपकरणों को इंटरनेट के माध्यम से आपस में जोड़ने के लिए किया जाता है। इस तकनीक की मदद से जोड़े गए सभी स्मार्ट डिवाइस एक दूसरे को डाटा भेजते हैं और एक दूसरे से डाटा प्राप्त कर सकते हैं। एक-दूसरे को भेजे गए डाटा के आधार पर फिर ये कार्य करते हैं। वहीं ये टेक्नोलॉजी आज के समय में काफी सफल है और लोगों के लिए काफी महत्वपूर्ण बनती जा रही है। इस टेक्नोलॉजी की मदद से हम लोगों की जिंदगी आने वाले समय में बेहद आसान हो जाएगी। इसकी मदद से आप किसी भी एक डिवाइस या उपकरण को इंटरनेट के साथ लिंक करके बाकी डिवाइसेज से अपने अनुसार कुछ भी कार्य करवा सकते हैं।

(C) साइबर सुरक्षा Cyber Security

साइबर सुरक्षा तकनीकी की वजह से हमारी सुरक्षा और थ्रेट इंटेलिजेंस हमारे लिए काफी चुनौती भरा काम होगा। हालांकि साइबर धमकियों से बचने के लिए हमें हमारी जानकारी को सुरक्षित रखना काफी जरूरी है।

- रेनसमवेएर (ransom ware) – यह एक तरह का वाइरस होता है जो की अपराधी द्वारा लोगों के कम्प्युटर और सिस्टमों में हमला करने के लिए काम में आता है। यह कम्प्युटर में पड़ी फाइलो को काफी नुकसान पहूँचाता है। फिर उसके बाद अपराधी ने जिस किसी का भी कम्प्युटर या सिस्टम इस तरीके से खराब किया होता है उससे रिश्वत लेता है और उसी के बाद उसके सिस्टम को छोड़ता है।

- मालवेएर (malware)– यह कम्प्युटर की किसी फाइल या फिर प्रोग्राम को नुकसान पहूँचाती है जैसे की कम्प्युटर वाइरस, वोर्म, ट्रोजन आदि।

- सोश्ल इंजीनियरि (social engineering)– यह एक तरीके का हमला है जो की मनुष्य के वार्तालाप पर निर्भर करता है। जिससे की बड़ी चालाकी से लोगों को जाल में फसाया जा सके और उनसे उनके निजी डाटा, पासवर्ड आदि को निकलवाया जा सके। इस वजह से भी लोगों को काफी खतरा है इसलिए जिस किसी से भी बात करें काफी सोच समझ कर ही करें।

- फिशिंग (fishing)– यह एक तरह का फ़्रौड है जिसमे फ़्रौड वाले ईमेल लोगों को किए जाते हैं जिससे की उन्हे यह लगे के ये मेल किसी अच्छी संस्था से आया है। इस तरह के मेल का मकसद जरूरी डाटा को चुराना होता है जैसे की क्रेडिट कार्ड की जानकारी या फिर लॉग इन जानकारी।

(D) क्यू.आर. कोड और उसका उपयोग QR Code and its Application

QR Code का आविष्कार जापान की एक कंपनी Denso Wave द्वारा किया गया जिसे वाहन उद्योग के लिए विकसित किया गया था इस बारकोड द्वारा उत्पादन के समय वाहनों की ट्रैकिंग़ की जाती थी।

एक साधारण QR Code की संरचना वर्गाकार बॉक्स जैसी होती है। जिसके अंदर सफेद बैकग्राउंड के ऊपर काले वर्गाकार बॉक्स बने रहते हैं। जिसे किसी ईमेज कैप्चरिंग डिवाईस (कैमरा, स्मार्टफोन) के द्वारा पढा जाता है ।

बारकोड रीडर QR Code को पढने के लिए Reed-Solomon Code का इस्तेमाल करते हैं। मतलब वह ईमेज को जब तक स्कैन करता रहेगा जब तक सही डाटा तक नहीं पहूँच जाए। इस दौरान वह ईमेल में शामिल गलतियों को सुधारता रहता है ।

अधिकतर क्यु आर कोड ब्लैक एंड व्हाईट होते हैं मगर यह रंगीन भी जेनेरेट किये जाते हैं और अपनी जरूरत के अनुसार इन्हे कस्टमाईज भी किया जा सकता है ।

(E) ब्लॉकचेन टेक्नोलॉजी Block Chain Technology

इसके जवाब में गौरव गर्ग कहते हैं कि यह एक तरह की एक्सचेंज प्रोसेस है जोकि डेटा ब्लॉक पर चलती है। प्रत्येक ब्लॉक एंक्रिप्शन के द्वारा सुरक्षित होती है क्योंकि यह ब्लॉक एक दूसरे से इलेक्ट्रॉनिक के माध्यम से एक दूसरे से कनेक्ट रहते हैं। यह बहुत पुरानी तकनीक है। इसका सबसे पहले 1991 में स्टुअर्ट हबर और डब्ल्यू स्कॉट स्टोर्नेटो ने अपनाया था। इसका तकनीक का मुख्य उद्देश्य डिजिटल डॉक्यूमेंट्स को टाइमस्टैम्प करना था, ताकि इसके साथ किसी भी तरह की छेड़छाड़ न की जा सके इसके बाद 2009 में सतोशी नाकामोटो ने ब्लॉकचेन का इस्तेमाल कर Bitcoin का आविष्कार करके दुनिया में तहलका मचा दिया ।

Q.9.

(A) पीपीटी में स्लाइड ट्रांजीशन का प्रयोग कैसे किया जाता है।

Explain how slide transaction is used in ppt.

Normal Slide Show थोड़े से बोरिंग होते है इसीलिए प्रत्येक स्लाइड के लिए आप विभिन्न प्रकार के ट्रांजीशन और Sound Effect का उपयोग करके इसे बढ़िया बनाते हैं। आप अगली स्लाइड को ऊपर से नीचे, बाएं से दाएं, गोलाकार फैशन, Combination Of Multiple Small Squares आदि से Open कर सकते हैं। प्रत्येक स्लाइड को Open करते समय आप एक ध्वनि प्रभाव का भी चयन कर सकते हैं ताकि लोग उसे सुन सकें!

(B) संक्षेप में व्याख्या करें “बौद्धिक संपदा अधिकार”।

Explain briefly “Intellectual Property Rights”

विद्वान जेरेमी फिलिप्स के अनुसार बौद्धिक संपदा में ऐसी वस्तुएं आती हैं, जो व्यक्ति द्वारा बुद्धि के प्रयोग से उत्पन्न होती हैं। किसी व्यक्ति या संस्था द्वारा सृजित कोई मौलिक कृति, डिजाइन, ट्रेडमार्क इत्यादि बौद्धिक संपदा हैं। भौतिक धन की तरह ही बौद्धिक संपदा का भी स्वामित्व लिया जा सकता है।

स्वामित्व के लिए बौद्धिक संपदा कानून बनाए गए हैं। इसके अंतर्गत कोई अपनी बौद्धिक संपदा का नियंत्रण कर सकता है और साथ ही उसका उपयोग करके बौद्धिक संपदा भी अर्जित कर सकता है। बौद्धिक संपदा का स्वरूप अमूर्त होता है, लेकिन राज्य ने संपत्ति की सामान्य व्याख्या के अंतर्गत इसे मान्यता प्रदान की है।

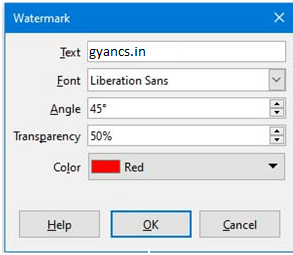

(C) लिब्रा ऑफिस राइटर में वॉटरमार्क शामिल करने के लिए स्टेप्स लिखें।

Write steps to add watermark in Libra Office Writer

- Open the LibreOffice program on your Computer.

- Now click on the Writer Document option. Then there will be an open LibreOffice writer window.

- After that go to the Format tab then you will see the Watermark option. Just simply click on that.

- Now type the text you want to display as the watermark and customize the Font, Angle, transparency, and Color then click on the Ok button. Then the Text watermark will automatically be added to your document page.